|

| Mục đích chính của mã độc Petya không phải là tống tiền. |

Mã độc Petya được thế giới biết đến khi tấn công làm tê liệt hệ thống máy tính của Ngân hàng Trung ương, công ty viễn thông nhà nước, metro thành phố và sân bay ở Ucraina. Hệ thống máy tính giám sát phóng xạ ở nhà máy điện hạt nhân ở Chernobyl cũng bị ảnh hưởng. Công ty vận tải Maersk cũng thông báo hệ thống máy tính trên nhiều chi nhánh đã ngừng hoạt động. Thậm chí mã độc này cũng ảnh hưởng đến một số công ty ở Mỹ.

Petya có cách thức lây nhiễm tương tự như mã độc WannaCry xuất hiện cách đây hơn 1 tháng. Đó là nó lợi dụng lỗ hổng Eternal Blue trong hệ điều hành Windows để xâm nhập, khóa máy và đòi tiền chuộc. Số tiền chuộc mà mã độc Petya yêu cầu người dùng phải trả là 300 USD.

Tuy nhiên, theo chuyên gia Matt Suiche, người sáng lập công ty bảo mật Comae, mã độc Petya không phải là loại mã độc tống tiền, mà nó là một kẻ “xóa dữ liệu”. ông Suiche viết trên blog rằng: “Chúng tôi thấy phiên bản Petya này được viết ra nhằm xóa dữ liệu chứ không phải để tống tiền”.

Mã độc lần này là một phiên bản sửa đổi từ virus Petya nguyên gốc. Nếu như Petya nguyên gốc đúng là một ransomware (mã độc tống tiền) thì phiên bản sửa đổi này không mã hóa mà xóa sạch dữ liệu trong máy tính (Kaspersky đã đặt tên phiên bản mã độc này là Petrwrap).

|

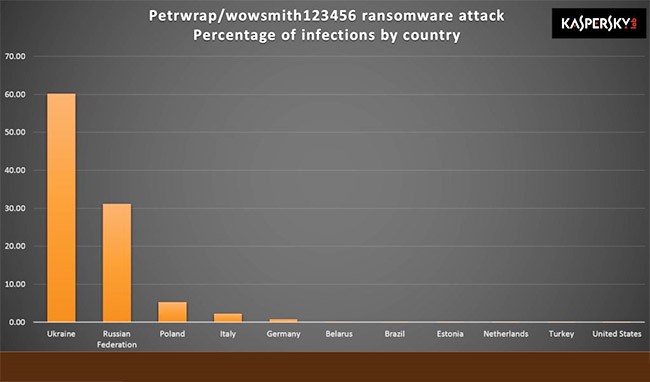

| Thống kê về tình hình lây nhiễm Petrwrap tại các quốc gia châu Âu. |

Vậy tại sao mã độc này lại đòi tiền chuộc để mở máy? Ông Suiche tin rằng đó muốn đánh lạc hướng dư luận để che dấu kẻ thực sự đứng đằng sau mã độc này. “Chúng tôi tin rằng trên thực tế mã độc này có mục đích đánh lừa truyền thông”. Ông Suiche tin rằng “có một nhóm hacker huyền bí” đã tạo ra loại mã độc này, “chứ không phải là một quốc gia”.

Hiện nay vẫn có những suy đoán khác nhau về mục đích của kẻ viết ra mã độc, khi mã độc này dường như nhắm đến việc phá hủy cơ sở hạ tầng ở Ucraina. Phân tích của hãng Kasperky Labs cũng cho thấy mã độc này xuất hiện chủ yếu ở Ucraina.

Theo Đăng Khoa/VietTimes